Comment créer un magasin central :

Le magasin central ou le central store (en anglais), permet de créer un emplacement unique des fichiers admx ,sous le répertoire Sysvol qui sera répliqué par la suite avec tous les contrôleurs de domaine du domaine en question.

Avant la création du central store , les modèles d'administration sont récupérés depuis l'ordinateur local :

Pour créer un magasin central pour placer les fichiers admx des modèles d'administration , il faut créer un répertoire nommé PolicyDefinition sous le répertoire Policies qui existe dans le SYSVOL ,qui sera répliqué automatiquement dans tous les contrôleurs de domaine.

Dans notre exemple le nom du domaine est lab1.lan , pour créer un magasin central , un nouveau répertoire vide nommé PolicyDefinition a été créé sous \\lab1.lan\SYSVOL\LAB1.lan\Policies:

Après la création du répertoire PolicyDefinition, les fichiers admx des modèles d'administration seront récupérés depuis le magasin central :

Comment ajouter un nouveau fichier admx dans le magasin central:

En ce qui concerne les modèles d'administration téléchargés depuis le site Microsoft (par exemple ceux qui sont utilisés pour gérer google chrome, office, Windows 10 et Windows 2016..ect), on trouve deux types de fichier d’extension différentes admx et adml.

Le fichier adml est indispensable pour la configuration du nouveau modèle d'administration, s'il n'est pas présent dans le bon emplacement ,un message d'erreur s'affiche lors de l'ouverture de la GPO:

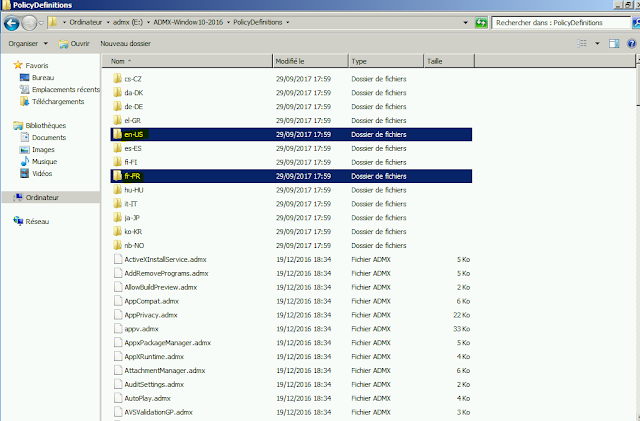

Si vous avez plusieurs langues dans votre parc informatique, il faut copier les fichiers adml de chaque langue sous un répertoire dédié : par exemple pour la langue française fr-FR et l'anglais en-US.

Par contre, pour les fichiers admx, ils doivent être placés directement sous le répertoire PolicyDefintion.

Dans notre exemple, nous allons expliquer étape par étape comment ajouter les fichiers des modèles administration de Windows 2016 et Windows 10 comme exemple :

- Télécharger depuis le site de Microsoft le fichier d'installation qui contient les modèles d'administration de Windows 10 et Windows 2016 :

- Cliquer Next:

- Aller vers le répertoire E:\ADMX-Windows10-2016 et sélectionner tous les fichiers admx pour les copier sous \\lab1.lan\SYSVOL\LAB1.lan\Policies\PolicyDefinitions:

- Sélectionner un ou plusieurs répertoires qui contiennent les fichiers adml en fonction de la langue utilisée sur les postes de travail, puis les copier sous \\lab1.lan\SYSVOL\LAB1.lan\Policies\PolicyDefinitions, si le répertoire est déjà présent, il faut juste ajouter les fichier adml dedans:

- Vérifier que tous les fichiers admx et adml sont présents sous \\lab1.lan\SYSVOL\LAB1.lan\Policies\PolicyDefinitions

- Ouvrir une GPO et vérifier que les options ajoutées par les nouveaux modèles d'administration sont bien présentes depuis la console: