LAPS est un outil gratuit de Microsoft qui permet d'assurer la sécurité du mot de passe du compte administrateur local intégré (Build-in) d'une machine membre du domaine et réduire la surface d'attaque grâce à:

- Génération d'un mot de passe aléatoire

- Génération d'un mot de passe complexe

- Renouvellement du mot de passe automatiquement

- Génération d'un mot de passe unique sur chaque machine membre du domaine

- Enregistrement du mot de passe dans l'annuaire qui est un endroit sécurisé et accessible uniquement par les utilisateurs autorisés.

La mise en place du LAPS nécessite une mise à jour du schéma, afin d'ajouter deux attributs confidentiels sur le compte active directory de la machine: un pour le mot de passe et l'autre pour sa date d'expiration.

Cet article explique les différentes étapes d'installation et de configuration du LAPS.

Dans notre environnement de test ,nous avons créé un domaine qui s'appelle lab.lan et une OU nommé LAPS qui sera le conteneur pour tous les comptes ordinateurs gérés par l'outils LAPS.

Ajouter le modèle d'administration GPO de LAPS dans le magasin central:

Les paramètres LAPS au niveau client sont gérés via GPO, pour cela il est indispensable d'ajouter le modèle d'administration LAPS dans le magasin central.

Ci-dessous, nous allons expliquer étape par étape la méthode d'ajout des modèles d'administration GPO du LAPS dans le magasin central:

Ci-dessous, nous allons expliquer étape par étape la méthode d'ajout des modèles d'administration GPO du LAPS dans le magasin central:

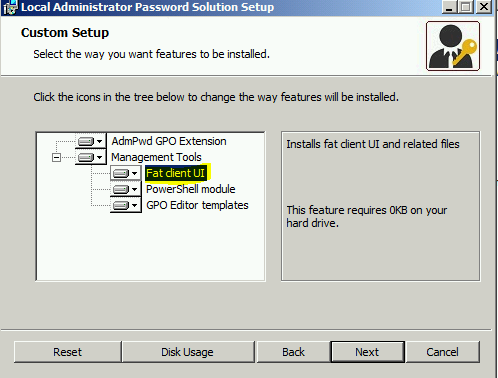

- Cliquer sur le fichier LAPSx64.MSI téléchargé depuis le lien suivant: Local Administrator Password Solution (LAPS):

- Cochez la case et cliquez sur suivant:

- Choisir le module GPO Editor templates:

- Cliquer sur Install:

- Cliquez sur Finish:

Maintenant, les fichiers admx et adml du modèle LAPS sont ajoutés automatiquement sous le répertoire C:\Windows\PolicyDefenitions\:

Donc, il suffit de les copier dans le magasin central, pour avoir plus de détails je vous invite à consulter le lien suivant: Créer un magasin central pour gérer les modèles d'administration.

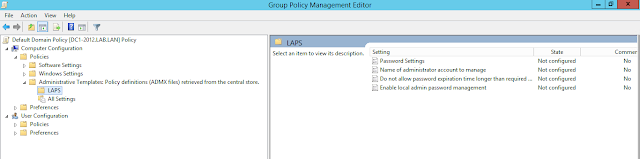

Une fois que cela est terminé, les paramètres GPO du LAPS sont bien présents:

Mise à jour du schéma active directory:

Pour lancer cette mise à jour, il faut utiliser un serveur avec Powershell version 4.0 et le module Powershell du LAPS déjà installé:

Ci-dessous, nous allons expliquer les différentes étapes de la mise à jour du schéma:

- Avant de lancer la mise à jour du schéma, vérifier la version du Powershell via la commande ci-dessous:

Get-Host

- Lancer la fenêtre PowerShell en tant qu'administrateur et exécuter les deux commandes ci-dessous avec un compte membre du groupe administrateurs du schéma:

import-module admPwd.PS Update-AdmPwdADSchema

Configurer les permissions requises:

Avant de commencer, il est important de vérifier qu'aucun compte non autorisé possède déjà le droit sur les attributs confidentiels.

Donc, il faut vérifier dans les paramètres de sécurité de l'OU en question que l'option Tous les droits étendus (Extended rights) est bien décochée sur les utilisateurs non autorisés :

Maintenant, nous allons détailler comment donner le droit à une machine de réinitialiser son mot de passe et aussi comment déléguer à un utilisateur ou groupe de lire ou initialiser le mot de passe de l'administrateur local:

- Lancer la commande ci-dessous, pour donner le droit à chaque machine de réinitialiser le mot de passe du compte administrateur local:

Set-AdmPwdComputerSelfPermission -OrgUnit OU_Name

- Lancer la commande ci-dessous pour autoriser à un groupe de lire les mots de passe des machines sous l'OU nommé LAPS dans notre LAB:

Set-AdmPwdReadPasswordPermission -OrgUnit OU_Name -AllowedPrincipals Group_Name

- Lancer la commande ci-dessous pour autoriser à un groupe de réinitialiser le mot de passe:

Set-AdmPwdResetPasswordPermission -OrgUnit OU_Name -AllowedPrincipals Group_Name

- Lancer la commande ci-dessous pour vérifier qui a le droit sur les attributs confidentiels:

Find-AdmPwdExtendedRights -Identity OU_Name | fl

Déployer LAPS sur les machines clientes:

Ensuite, il sera installé automatiquement après le redémarrage de la machine cliente:

Et voila LAPS est maintenant bien installé:

Configurer les paramètres LAPS via GPO:

La dernière étape consiste à configurer les paramètres LAPS via GPO.

Après l'ajout du modèle d'administration GPO de LAPS, il y a quatre paramètres LAPS qui sont ajoutés dans la GPO:

Passoword settings:

Ce paramètre permet d'activer la complexité , définir la longueur et la durée de vie du mot de passe.

Name of administrator account to manage:

Pour gérer un autre compte via LAPS , il est possible de le spécifier dans cette option. Sinon c'est le compte administrateur avec SID-500 créé par défaut qui sera géré via LAPS.Do not allow password expiration time than required by policy:

Ce paramètre permet de ne pas autoriser un mot de passe expire selon la valeur déjà définit via GPO.

Enable local admin password management:

Ce paramètre permet d'activer ou désactiver LAPS.

Comment récupérer le mot de passe local en cas de besoin:

Pour récupérer le mot de passe, il faut avoir un compte qui possède déjà la délégation de lecture du mot de passe.

Il existe deux méthodes pour afficher le mot de passe et la date de son expiration.

La première méthode via la console active directory en allant dans les propriétés du compte active directory de la machine en question :

La deuxième méthode consiste à utiliser l'outil graphique client proposé par LAPS, pour l'installer il faut choisir cette option:

Une fois que l'installation est terminée, vous pouvez lancer l'interface client LAPS pour consulter le mot de passe et même le réinitialiser si vous en avez le droit:

Windows LAPS au lieu de Microsoft LAPS:

Microsoft a annoncé la disponibilité de la nouvelle version Windows LAPS qui est disponible uniquement dans la version d'évaluation de Windows 11.

Des nouvelles fonctionnalités seront disponible dans cette nouvelle version :

- Le client Windows LAPS sera intégré par défaut dans les nouvelles version de système d'exploitation

- Sauvegarder le mot de passe DSRM dans l'active directory

- La possibilité de sauvegarder le mot de passe locale dans Azure Active directory et dans l'active directory dans le cas d'un environnement hybrid